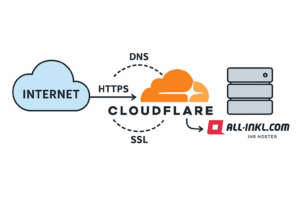

Wenn Du Deine Website bei All-Inkl hostest und Cloudflare als DNS-Proxy nutzt, kennst Du vielleicht das Problem: Die automatische Verlängerung von Let’s Encrypt funktioniert plötzlich nicht mehr. Warum?

All-Inkl nutzt für die automatische Verlängerung von Let’s Encrypt-Zertifikaten die sogenannte DNS-01-Challenge. Dabei muss der Webhoster einen speziellen DNS-Eintrag setzen, um gegenüber Let’s Encrypt zu beweisen, dass er die Domain kontrolliert.

Wenn die DNS-Zone jedoch bei Cloudflare liegt, hat All-Inkl keinen Zugriff mehr auf die DNS-Einträge – die Challenge kann nicht durchgeführt werden, und die automatische Zertifikatserneuerung schlägt fehl.

Doch keine Sorge: Mit einem Cloudflare-Origin-Zertifikat bekommst Du dauerhaftes HTTPS, ganz ohne manuelle Erneuerung – und das kostenlos und sicher.

✅ Vorteile der Lösung

- Kein manueller SSL-Stress mehr

- Zertifikat bis zu 15 Jahre gültig

- Volle Kontrolle via Cloudflare

- Besseres SEO durch HTTPS + moderne Verschlüsselung

Schutz durch Cloudflare-Proxy

🛠️ Cloudflare-Origin-Zertifikat bei All-Inkl einbinden

🔧 Vorab: DNS-Verwaltung zu Cloudflare umstellen

Bevor Du überhaupt ein Cloudflare-Origin-Zertifikat nutzen kannst, muss die DNS-Verwaltung Deiner Domain von All-Inkl zu Cloudflare übertragen werden. Nur so erkennt Cloudflare die Domain als „verifizierten Ursprung“ und kann den HTTPS-Datenverkehr korrekt handeln.

👉 Wichtig:

Bei kleineren All-Inkl-Paketen (z. B. „Privat“ oder „PrivatPlus“) ist diese Umstellung nicht im KAS (Kundenbereich) möglich. Du musst stattdessen ein Support-Ticket schreiben und darum bitten, dass die DNS-Server auf: ns.cloudflare.com umgestellt werden. Das dauert in der Regel nur wenige Stunden.

Falls Du Interesse hast, kann ich dazu gern auch einen eigenen Artikel oder ein Video erstellen, wie genau die DNS-Umstellung bei All-Inkl funktioniert und was Du dabei beachten musst – melde dich gern bei mir.

🟠 Cloudflare-Proxy aktivieren (orange Wolke)

Nach der DNS-Umstellung musst Du sicherstellen, dass der Proxy bei Cloudflare aktiv ist – das erkennst Du in der DNS-Verwaltung an der orangefarbenen Wolke  neben jedem Eintrag. Nur wenn der Proxy aktiviert ist, funktioniert:

neben jedem Eintrag. Nur wenn der Proxy aktiviert ist, funktioniert:

Das Cloudflare-Origin-Zertifikat

Der HTTPS-Schutz über Cloudflare

Die Verschleierung Deiner Server-IP

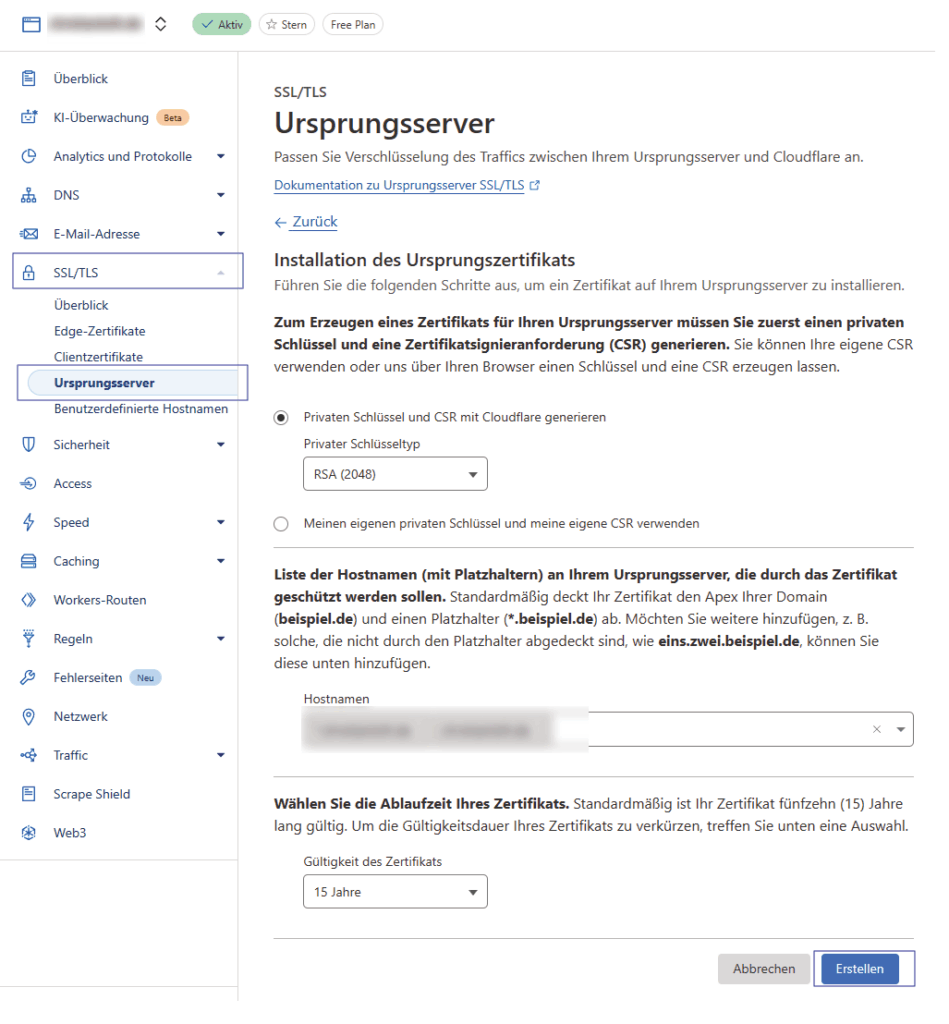

1. Zertifikat bei Cloudflare erstellen

Logge Dich bei Cloudflare ein

Gehe zu: SSL/TLS → Ursprungsserver → Zertifikat erstellen

Wähle:

Typ: RSA 2048

Gültigkeit: z. B. 15 Jahre

Domains:

deine-domain.de,*.deine-domain.de

Lasse Cloudflare das Zertifikat + den privaten Schlüssel erzeugen

Wichtig: Kopiere beide sofort in eine Textdatei und speichere sie!

2. Zertifikat bei All-Inkl einbinden

Logge Dich ins KAS von All-Inkl ein

Gehe zu Domainverwaltung > Wähle deine Domain aus > Bearbeite die SSL Einstellungen

- Bleibe auf der Übersicht und fülle die Zertifikatswerte wie folgt aus:

Trage ein:

KEY: Privater Schlüssel

CRT: Zertifikat

Brückenzertifikat: leer lassen

Speichern – nach ca. 10–30 Minuten ist SSL aktiv

3. Cloudflare richtig konfigurieren

Gehe zu: SSL/TLS > Übersicht

Stelle den Modus auf: Full (strict)

Aktiviere TLS 1.3 unter SSL/TLS > Edge Certificates

Setze die Minimum TLS-Version auf TLS 1.2 oder TLS 1.3, um alte Standards wie TLS 1.0/1.1 zu blockieren

🔍 Tools zum Testen Deiner SSL-Konfiguration

📈 SEO-Vorteile von Cloudflare & HTTPS

HTTPS ist ein Google-Rankingfaktor

Schnellere Ladezeiten dank CDN und HTTP/2

Bessere Vertrauenswürdigkeit für Besucher

Keine „Unsichere Verbindung“-Warnung im Browser

📦 Fazit

Wenn Du Cloudflare als DNS-Proxy nutzt, ist das Cloudflare-Origin-Zertifikat die beste Lösung für stabile, sichere und dauerhaft gültige SSL-Verschlüsselung bei All-Inkl. Du musst nie wieder manuell erneuern – und profitierst von mehr Sicherheit, Performance und besseren SEO-Rankings.

Wenn Du Fragen hast oder Hilfe beim Einrichten brauchst, schreib mir gerne in Nachricht – oder sieh Dir das passende Video auf meinem YouTube-Kanal an.